僵尸網絡病毒(Botnet)是互聯網時代一種極具危害性的安全威脅。它通過感染大量計算機、服務器或物聯網設備,形成一個受黑客遠程控制的“僵尸網絡”,用于發動分布式拒絕服務攻擊、發送垃圾郵件、竊取敏感信息或進行加密貨幣挖礦等非法活動。由于其隱蔽性強、控制節點分散,查殺和防護工作頗具挑戰。本文將系統闡述僵尸網絡病毒的查殺方法,并探討專業互聯網安全服務如何提供有效防護。

一、僵尸網絡病毒的識別與檢測

及時發現是有效應對的第一步。僵尸網絡病毒的常見跡象包括:

- 系統性能異常:計算機運行速度明顯變慢,CPU、內存或網絡帶寬占用率在無用戶操作時異常飆升。

- 網絡活動可疑:防火墻或網絡監控軟件記錄到大量異常的對外連接請求,尤其是連接到非常用或可疑的IP地址和端口。

- 安全軟件失效:殺毒軟件、防火墻無故被禁用或無法更新,系統進程中出現陌生或可疑的可執行文件。

- 異常行為:電腦在非工作時間自動運行,郵件聯系人收到來自本機的垃圾郵件,或社交媒體賬號出現未經授權的活動。

企業和組織可通過部署網絡入侵檢測系統(IDS/IPS)、安全信息和事件管理(SIEM) 平臺以及終端檢測與響應(EDR) 工具,對網絡流量和終端行為進行深度分析與異常告警。

二、僵尸網絡病毒的查殺步驟

一旦發現感染跡象,應遵循以下步驟進行查殺:

- 隔離感染設備:立即將疑似感染的設備從網絡中斷開(物理拔除網線或禁用網絡適配器),防止病毒在局域網內橫向傳播或繼續接受控制服務器的指令。

- 使用專業工具進行掃描與清除:

- 在安全模式下啟動計算機,運行信譽良好的專業殺毒軟件或反惡意軟件工具(如專殺工具)進行全盤深度掃描。許多安全廠商提供針對特定僵尸網絡家族(如Mirai, Emotet, TrickBot)的專用清除工具。

- 注意,部分高級僵尸病毒采用Rootkit技術深度隱藏,可能需要使用具備內核級檢測能力的專用工具。

- 手動檢查與清理:對于頑固感染,需在專業指導下檢查系統關鍵區域:

- 檢查自啟動項:使用系統配置實用程序(如

msconfig)或第三方工具,清理可疑的注冊表啟動項、計劃任務和服務。

- 審查進程與網絡連接:利用任務管理器或

netstat命令,終止可疑進程并記錄其對外連接,作為后續分析的線索。

- 修復系統與更改憑證:清除病毒后,需修補操作系統和應用程序的所有安全漏洞,并立即更改所有可能已泄露的密碼(如系統登錄密碼、郵箱密碼、網站賬戶密碼等)。

- 全網絡排查與根除:在企業環境中,需對所有聯網設備進行排查,定位并清除所有感染節點,徹底摧毀僵尸網絡在該內部環境中的存在。

三、互聯網安全服務的綜合防護策略

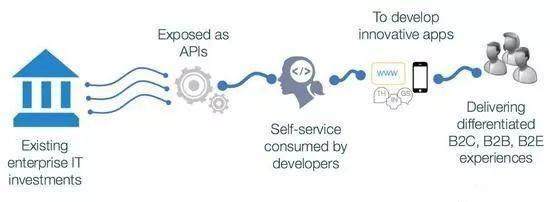

個人用戶的事后查殺往往被動且不徹底,對于企業和機構而言,依賴專業的互聯網安全服務構建主動防御體系至關重要:

- 邊界防御與深度包檢測:安全服務商通過部署下一代防火墻、統一威脅管理設備,對進出網絡的流量進行深度包檢測,識別并阻斷與已知僵尸網絡控制中心的通信。

- 持續威脅情報賦能:頂級安全服務依賴于全球威脅情報網絡,實時更新僵尸網絡控制服務器的IP、域名和惡意軟件特征庫,能夠在威脅抵達用戶網絡前進行預警和攔截。

- 終端全生命周期保護:提供集成的端點安全解決方案,包括防病毒、主機入侵防御、應用程序控制和行為監控,防止終端被初始感染和植入僵尸程序。

- 網絡流量分析與異常行為建模:通過分析網絡內部流量模式,建立正常行為基線,利用機器學習和人工智能技術,及時發現設備間非常規的“命令與控制”通信和橫向移動企圖。

- 安全托管服務與應急響應:許多企業選擇托管安全服務,由安全專家團隊7x24小時監控其網絡,一旦檢測到僵尸網絡活動,立即啟動應急響應流程,進行快速遏制、清除和溯源,并提供詳細的取證報告和加固建議。

- 安全意識培訓與演練:人的因素至關重要。安全服務包括對員工的定期培訓,使其能夠識別釣魚郵件等常見的僵尸網絡傳播手段,并定期組織安全演練,提升整體應急處理能力。

###

僵尸網絡病毒是不斷演變的系統性威脅。有效的應對不僅依賴于感染后的查殺,更在于構建一個由專業互聯網安全服務支撐的、多層次、主動式的縱深防御體系。通過結合先進的技術工具、全球化的威脅情報和專業的安防服務,個人、企業乃至整個網絡空間才能更有效地抵御僵尸網絡的侵襲,保障數字資產與業務的安全穩定運行。